金融庁サイバーセキュリティガイドライン・FISC安全対策基準の対応のポイント

デジタル化の加速とともに、金融機関を取り巻くサイバー攻撃の脅威は日々高まっています。2024年10月の「金融庁ガイドライン」公表、2025年3月のFISC安全対策基準の最新版リリースにより、金融機関に求められるサイバーセキュリティ対策は大きく進化しました。本コラムでは、最新ガイドラインを踏まえ、経営陣をはじめ組織全体で実践すべき管理態勢や技術と運用の対策、そのポイントについてわかりやすく解説します。

※digital FIT 2025年6月24日掲載記事より転載。

本記事は、株式会社日本金融通信社の許諾を得て掲載しています。 なお、所属・役職は掲載時点のものです。

はじめに

サイバーセキュリティ強化が求められる背景

金融機関では、ビジネス変革とデジタル化の進展により、サイバー攻撃の脅威や被害が増加しています。

2024年10月には金融庁が「金融分野におけるサイバーセキュリティに関するガイドライン」(以下、金融庁ガイドライン)を公表し、サイバーセキュリティの強化が急務となっています。

最新の動向

2025年3月にはFISC(金融情報システムセンター)による『金融機関等コンピュータシステムの安全対策基準・解説書(第13版・最新版)』(以下、FISC安全対策基準)が公表されました。本基準では、金融庁ガイドラインとの整合性が取られ、対応事項が大きくアップデートされています。

金融機関に求められる対策

金融庁ガイドラインは、金融機関における経営陣をはじめとした組織全体のサイバーセキュリティ管理態勢の枠組みを示すものです。一方、FISC安全対策基準は、金融機関の情報システムの安全性を確保する具体的な技術と運用の対策を詳細に定めています。これらの整合性が取られたことで、金融機関は規制の要求と実務的な運用基準のクリアを矛盾なく実施できるようになります。

言い換えれば、金融機関は、経営陣の方針と技術や運用の対策を連携し、ガイドラインに沿って組織全体で統一的なセキュリティ対策を実施していくことが求められています。

本稿では、これらのガイドラインを参考に、効率的かつ効果的な対応のポイントについて解説します。

金融庁ガイドライン

https://www.fsa.go.jp/news/r6/sonota/20241004/20241004.html

FISC安全対策基準

https://www.fisc.or.jp/topics/006665.php

サイバーセキュリティ管理態勢に求められる取り組み

なぜ管理態勢が必要なのか?

金融庁ガイドラインが参照する政府・関係団体のガイドラインなどでも、サイバーセキュリティ管理態勢の構築が重視されています。

サイバーセキュリティの目的は、情報の漏洩、データの改ざん、システムの停止などといったサイバーインシデントの防止または対応です。これを可能にするために、組織全体の仕組みであるサイバーセキュリティ管理態勢を構築し、レビューすることが経営陣に求められています。

経営陣はどう対応するべきか?

従来、サイバーセキュリティにおける経営陣の関わりとして多かったのが、サイバーセキュリティの責任者や担当役員から報告を受けて、それを追認するというものでした。しかしこれからは、経営陣をはじめ、組織全体でサイバーセキュリティ管理態勢を構築し、経営陣によるレビュー、検証、議論を行って運用することが必要とされています。

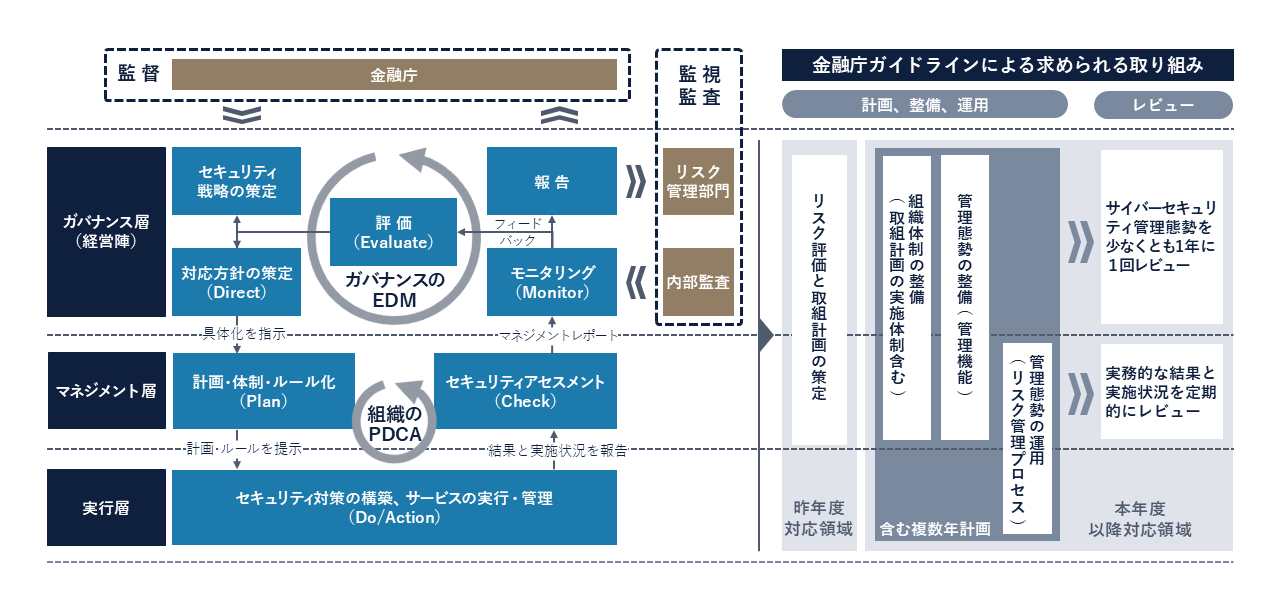

具体的に求められていることは、ガバナンスのEDM、つまり経営陣がサイバーセキュリティに関して評価を行い(Evaluate)、対応方針を示し(Direct)、対応状況をモニタリングする(Monitor)ことです。

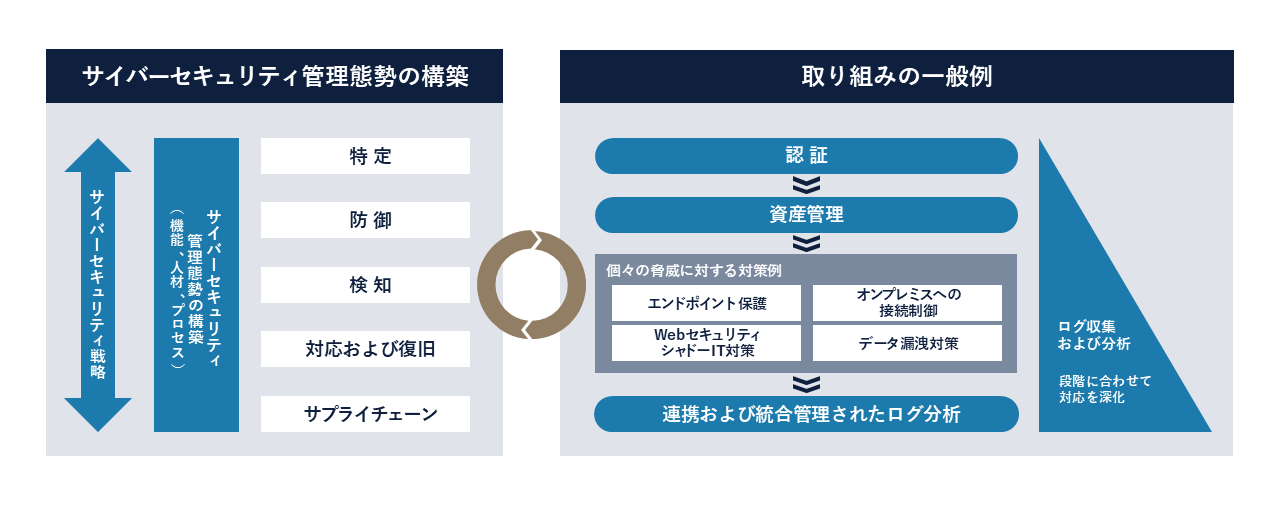

金融庁のガイドラインにおいても、構築されたサイバーセキュリティ管理態勢の有効性、つまり経営陣の関与の下、全社的な仕組みが有効に機能するかどうかが重要視されています。(図1)

(出所:金融庁「金融分野におけるサイバーセキュリティに関するガイドライン」と過去のノウハウを参考にRidgelinez作成)

サイバーセキュリティ管理態勢の主要施策

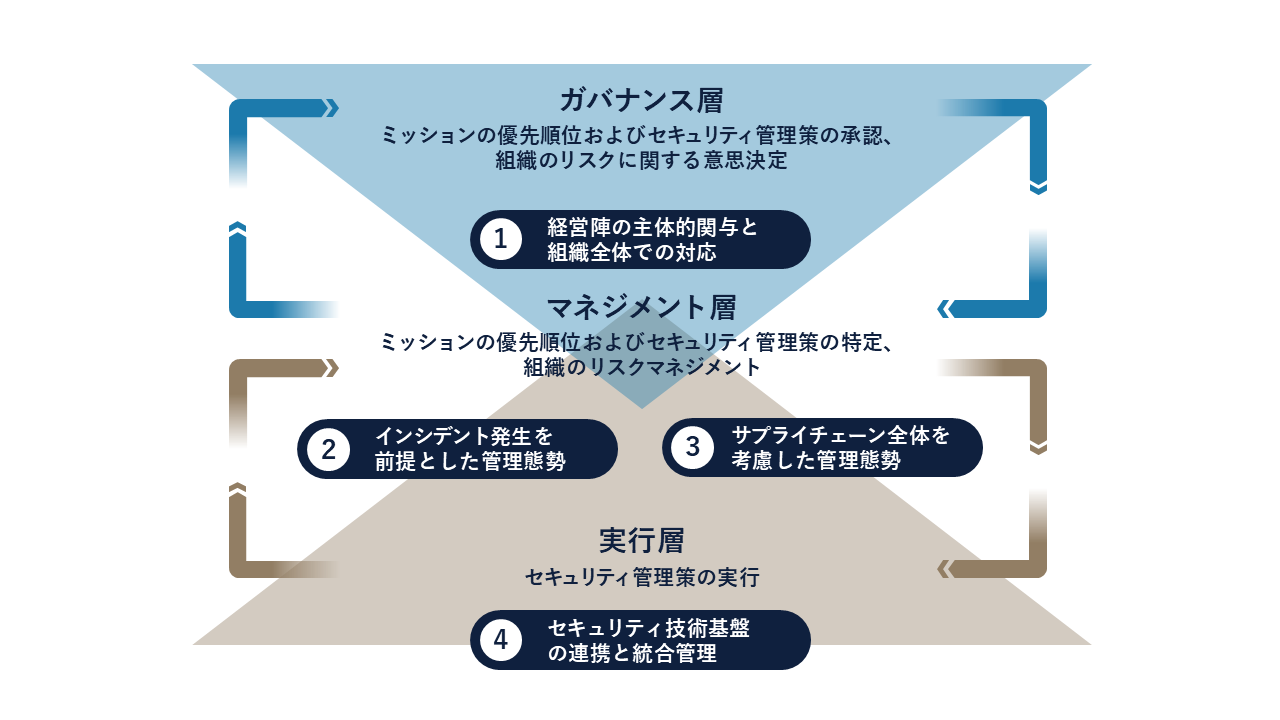

あらゆる金融機関において、昨年公表された金融庁ガイドラインに基づく自組織の対応状況の評価が行われています。その中で、以下の4点が共通する課題、そして重点的に取り組むべき施策として挙がっています。(図2)

(出所:金融庁「金融分野におけるサイバーセキュリティに関するガイドライン」と過去のノウハウを参考にRidgelinez作成)

① 経営陣の主体的関与と組織全体での対応

「経営リスク」としてとらえる

サイバーセキュリティはもはやIT部門だけの課題ではなく、企業全体のリスクマネジメントの一環として、全社的に管理すべき課題です。

金融庁ガイドラインおよびFISC安全対策基準だけではなく、それらが参照している「サイバーリスクハンドブック(取締役向けハンドブック)」(一般社団法人日本経済団体連合会が公表)でもそのように示され、サイバーリスクに関して適切な判断を下すための知識やフレームワークが提供されています。

経営陣はどうするべきか?

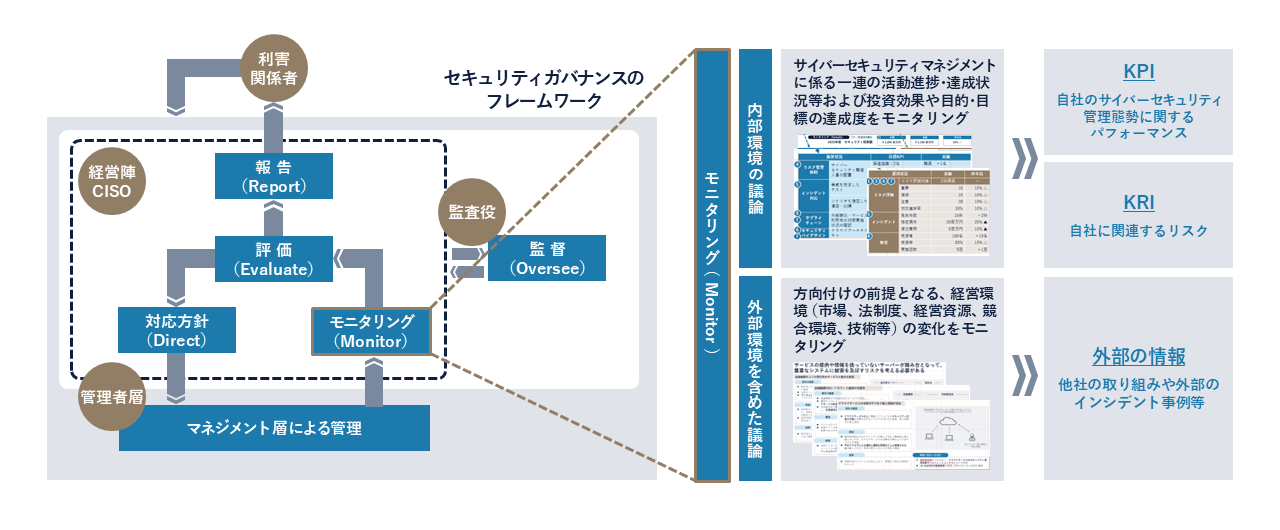

サイバーセキュリティを全社的に管理していくうえで、経営陣は十分な専門知識を有する必要があります。併せて、サイバーセキュリティ関連の定期的な報告を関係部門に求め、十分な時間をかけて議論を行い、その記録を残し、サイバーリスクと対応状況をモニタリングすることが求められています。(図3)

(出所:経済産業省「情報セキュリティガバナンス導入ガイダンス」と過去のノウハウを参考にRidgelinez作成)

その際に、自社のサイバーセキュリティ管理態勢に関するパフォーマンス(KPI:重要業績評価指標)と自社に関連するリスク(KRI:重要リスク指標)をモニタリングすることが有効です。また他社の取り組みやインシデント事例といった外部の情報との比較も重要です。 こういった報告や議論に経営陣が主体的に関与することで、セキュリティ対策が組織全体に浸透し、適切な予算配分やリソース確保が可能になります。

② インシデント発生を前提とした管理態勢

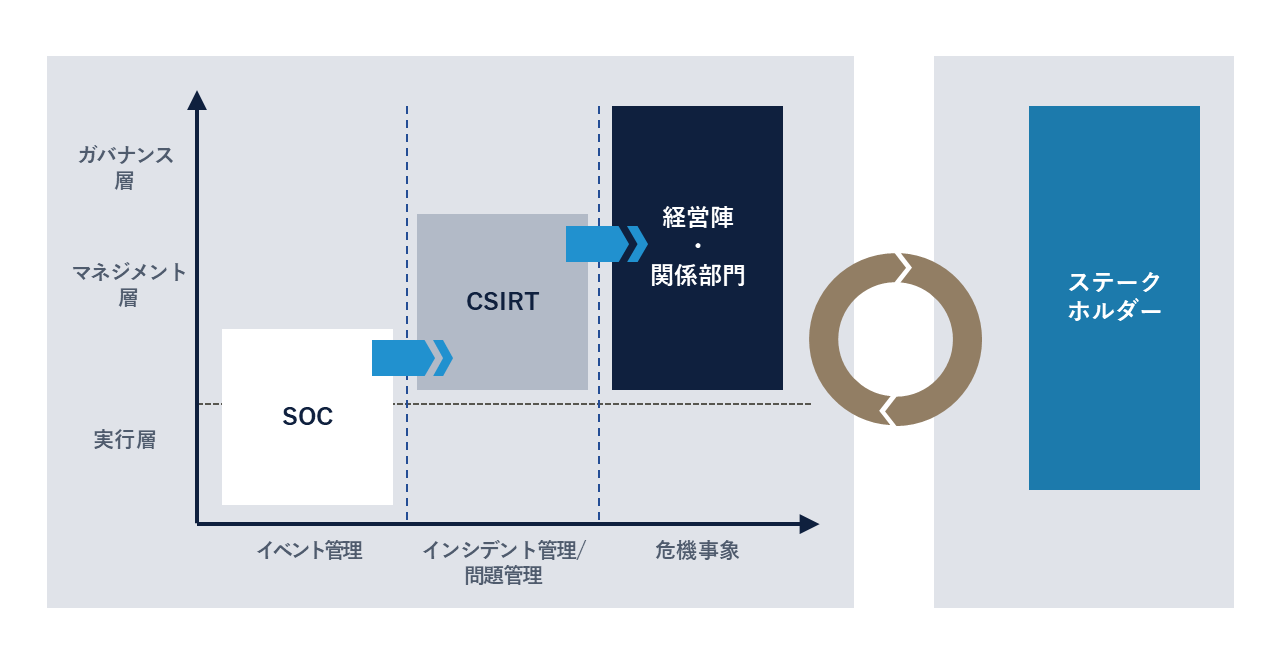

インシデント対応においては、「対応プロセスの可視化」、「インシデント発生を前提とした、あらゆる脅威に対処できる管理態勢の整備」が、平時および有事における迅速な対応につながります。

そのためには、下記が重要です。

- 予兆とインシデントの関係性を定義する

- SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)、また経営陣・関係部門などの対応組織に加えて、関係当局やベンダーなどの外部ステークホルダーと連携する

- 連絡体制や役割、判断基準を明確に定義する(図4)

(出所:過去のノウハウを参考にRidgelinez作成)

また、「能動的サイバー防御」導入に向けた関連法が成立したことで、今後は金融機関などの基幹インフラ事業者が被害を受けた場合、政府への報告が義務化されることになります。これにより、攻撃の予兆や内容を把握して報告するための、平時も含めたインシデント管理態勢の構築が必要になります。

加えて、事態に応じた様々なリスクシナリオの最新化と定期的な訓練(机上訓練・実地訓練)を行い、あらゆる脅威に対する実効性確保のための見直しを行うことも必要となります。

③ サプライチェーン全体を考慮した管理態勢

近年、セキュリティ対策が不十分な委託先や、関連事業者を標的としたサプライチェーン攻撃による被害が増加しています。そのため、自社だけでなく、サプライチェーン全体のリスクを考慮した管理態勢を構築することが重要です。(図5)

(出所:金融庁「金融セクターのサードパーティ・サプライチェーンのサイバーリスク管理に関する調査報告」と過去のノウハウを参考にRidgelinez作成)

具体的には、外部委託先の特性に基づき想定される脅威に応じて、管理・モニタリングを強化することが求められます。例えば、委託先との契約内容にセキュリティ基準を明示し、その遵守を義務付けます。また、有事の際の対応や契約の取り決めも事前に定めておくことが重要です。

さらに、定期的な監査を実施し、外部委託先に起因するインシデント発生時の対応を強化する必要もあります。外部に委託する開発や運用などの作業においても、開発プロセスとシステム運用のライフサイクル全体について評価やリスク対策を行うことが求められます。

④ セキュリティ技術基盤の連携と統合管理

セキュリティ技術基盤を整備する際は、単なるシステムの導入を目的とするのではなく、サイバーセキュリティ戦略やセキュリティ管理態勢との一貫性を持たせた計画立案が必要です。しかし、現状では技術基盤の構築そのものが目的化している金融機関が多く見受けられます。

「資産管理」の課題

多くの金融機関ではハードウェアやソフトウェアだけでなく、クラウドサービスやAIなどのITリソース、さらにはデータまで含めた資産の可視化や管理に課題を抱えています。

例えば、エクセルによる管理が原因で、資産情報が最新の状態に保たれていなかったり、申請漏れによって管理対象から漏れてしまったりするケースも発生しています。

また、金融庁が対応を求めている「次世代暗号」や「耐量子暗号」についても、各システムやクラウドサービス、データごとに、どの暗号技術が適用されているか(クリプトインベントリ)を正確に把握し、管理することが重要です。

「ゼロトラスト」を実現するために

昨今、「ゼロトラスト」という考え方が重視されています。これは、社内外やサプライチェーンも含めたすべてのアクセスを信頼しないという前提で常に監視・検証するというものです。社内外のあらゆるリソースがインターネットでつながった現在のネットワーク環境において、「内部は安全、外部は危険」といった従来の境界型の発想をやめる考え方です。

ゼロトラストを実現するためには、サプライチェーン全体における認証と資産管理に基づいて、セキュリティ技術基盤同士の連携により統合管理することが求められます。

しかし、これらを一気に導入・運用するのは現実的ではないため、段階的に進めていくことが効果的です。(図6)

(出所:過去のノウハウを参考にRidgelinez作成)

また、組織全体で共通の方向性や計画を示し、ガードレール方式で組織が取り組みやすい環境を整えることも有効な進め方です。

セキュリティ技術基盤の連携や統合管理は、困難な道のりであるものの、セキュリティ人材不足への非常に有効なアプローチとなります。

最後に

経営陣をはじめとした組織全体で、サイバーセキュリティ対策の継続的な強化と実効性の検証を行うことが重要です。また、サイバーセキュリティへの対応は自社だけで完結できるものではなく、外部のリソースや専門的な知見の活用も有効です。ご不明点やお困りごとがございましたら、ぜひお気軽にRidgelinezまでご相談ください。

共鳴する社会展

共鳴する社会展